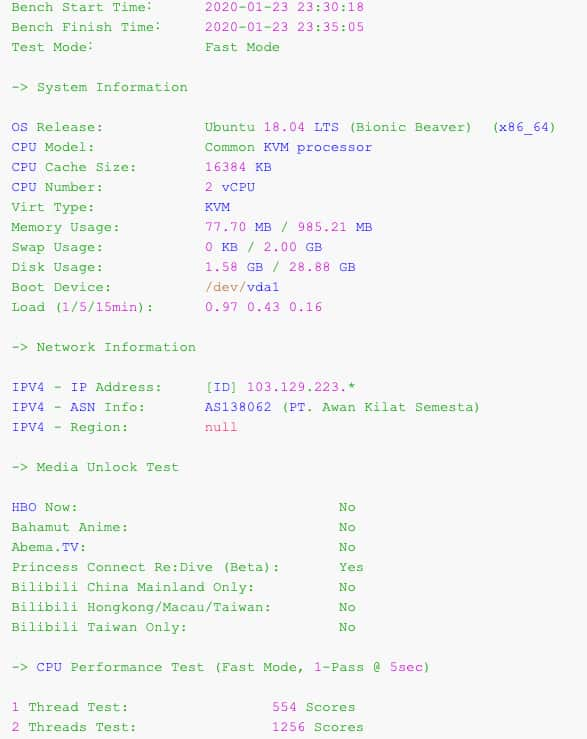

博客自 26 号下午 15 点开始一直持续的被各种扫描、注入、探测、漏洞攻击着,直至下午 18 点左右开始爆发一直持续到 27 号凌晨,从攻击 IP 来判断基本上都集中在山东济南区域,这次全程记录分析了整个过程直至困的熬不住了,彻底封禁山东区域 IP 地址段才算是告一段落。今天就给大家分享一下相关的记录和分析。

既然是记录和分析,那么就先从攻击类型记录来分析一下,这次的攻击主要类型分别是「特殊字符 URL 访问」、「文件包含漏洞攻击」、「WVS 扫描」占去了大部分的比例,这三种其实也是很常见的攻击,这次是集中一起来了。先给大家普及一下这三种攻击类型:

特殊字符 URL 访问:

一个路径遍历攻击者将利用一些特殊字符序列来访问文件系统任意位置的文件或可执行指令。这个主要针对的是 Windows 服务器的一种很常见的攻击类型,应该属于是 XSS 范畴。

文件包含漏洞攻击:

文件包含漏洞是一种最常见的漏洞类型,它会影响依赖于脚本运行时的 web 应用程序。当应用程序使用攻击者控制的变量构建可执行代码的路径时,文件包含漏洞会导致攻击者任意控制运行时执行的文件。如果一个文件包含这个漏洞,为了方便起见,经常在开发阶段就实施。由于它经常用于程序开发阶段,所以这就为后来的攻击埋下了伏笔并导致了各种基于文件的攻击。文件包含漏洞分为本地文件包含(Loacl File Inclusion,LFI)和远程文件包含(Remote File Inclusion,RFI)。这种漏洞貌不惊人,却危害很大。通过文件包含漏洞,可以读取系统中的敏感文件,源代码文件等,如密码文件,通过对密码文件进行暴力破解。若破解成功则可获取操作系统的用户账户,甚至可通过开放的远程连接服务进行连接控制。另外不管是本地文件包含还是远程文件包含,文件包含漏洞还可能导致执行任意代码。

WVS 扫描:

WVS(Web Vulnerability Scanner)是一个自动化的 Web 应用程序安全测试工具,它可以扫描任何可通过 Web 浏览器访问的和遵循 HTTP/HTTPS 规则的 Web 站点和 Web 应用程序。

WVS 可以通过检查 SQL·注入攻击漏洞、跨站脚本攻击漏洞等来审核你的 Web 应用程序。

它可以扫描任何可通过 Web 浏览器访问的和遵循 HTTP/HTTPS 规则的 Web 站点和 Web 应用程序。

除了自动化地扫描可以利用的漏洞,WVS 还提供了分析现有通用产品和客户定制产品(包括那些依赖于 JavaScript 的程序即 AJAX 应用程序)的一个强健的解决方案。

比较特殊的就是这个「WVS 扫描」了,明明是个安全扫描应用,频繁的扫描请求也成为了一种攻击类型了,囧。

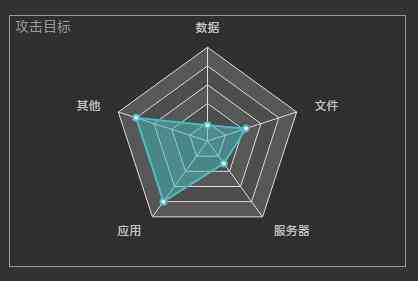

主要攻击类型如下:

文件包含漏洞攻击

特殊字符 URL 访问

WVS 扫描

可疑文件访问

超长字符串

敏感文件探测

安恒 Web 扫描

SQL 注入攻击

敏感目录访问

SQL 盲注攻击探测

跨站脚本攻击(XSS)

远程代码执行漏洞攻击

从这次的攻击目标上来看,基本上是“浑水摸鱼”式试探性攻击,针对 Windows 服务器的手段倒是用了不少,都是些常见类型的攻击,应该是借助第三方工具实现的。

今天说到的这些攻击类型,其实服务器自己的 WAF 都可以进行防范的,但是仅仅依靠 WAF 是不够的,建议如果碰到此类攻击,还是要多种手段相结合来应对的,首先在 CDN 层面进行第一波攻击的防御措施,开启 CDN 的 WAF、CC 防护等等,其次在 Web 服务器层面进行拦截屏蔽,可参考『Nginx 防止 SQL 注入、XSS 攻击的实践配置方法』一文(实测效果很显著),这个层面的拦截屏蔽会大幅减小服务器承受的负载压力,特别是返回错误代码 444 的情况下。最后服务器的防火墙、WAF 相互结合拦截恶意请求和屏蔽 IP 并举。经过上述三种方式一般也就阻挡这种攻击了,除非对方穷凶极恶采取 CC/DDos 攻击,一般的 VPS 都可以阻挡下来的。