服务器遭到了以NTP服务放大攻击形式的DDoS攻击,NTP服务放大攻击可以瞬间产生几十个G的入网流量,如果你购买的阿里云ECS云服务器,会让你的ECS瞬间进入黑洞。本文介绍NTP服务放大攻击的检测和解决方法应对策略。

服务器秒杀:

地址:腾讯云服务器秒杀优惠活动

服务器遭受NTP服务方大攻击检测

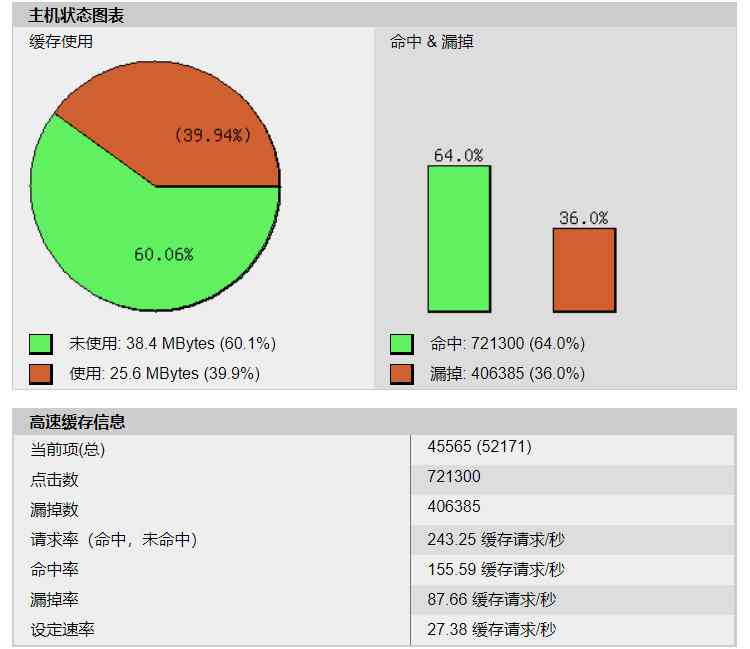

大规模的入网流量

服务器遭受NTP服务放大攻击

如上图所示,服务器遭受NTP服务放大攻击,瞬间产生的入网流量,将云服务器直接打进黑洞(当然其他方式的攻击也会导致大规模的流量产生)。

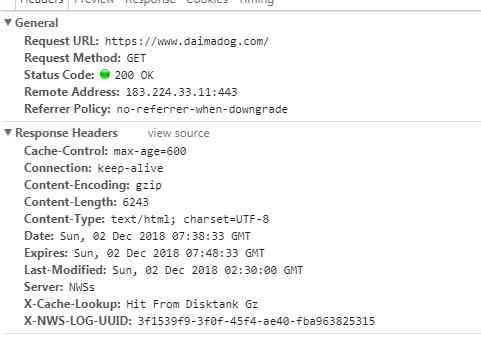

抓包查看

NTP攻击抓包

通过抓包查看到服务器遭受大规模的NTP协议包,使用的端口都是UDP123号端口。

如何解决?

以Linux服务器为例,加固NTP服务,可以通过禁止123号端口或者通过iptables配置允许信任IP,当然

一:123号端口禁止

如果是阿里云服务器,可以直接通过安全组,禁止UDP协议的123号端口。

如果是其他云服务器可以通过iptables配置只允许信任的IP,访问本机的UDP的123端口,修改配置文件执行echo “disable monitor” >> /etc/ntp.conf,然后重启NTP服务,service ntpd restart。

二:直接关闭

如果您用不到NTP,建议直接关闭NTP服务,执行service ntp stop命令,并禁止其开机自启动执行chkconfig ntpd off。

#Windows#系统下的#NTP#攻击防御方法,通过加固Simple tcp/ip服务或者禁止NTP服务。

一:防火墙配置

通过防火墙配置,只允许信任的IP,访问本机UDP、TCP的19、17端口。

二:禁用服务

Windows服务器NTP服务

建议您直接关闭该服务,并禁止自启动。

注意:如果您的网站程序为WordPress,那么我们建议您直接删除文件#xmlrpc.php#。